Seite 1 von 1

Wireshark - wer kennt sich aus?

Verfasst: 03.04.2025 00:44

von mega-hz

Hallo,

Wireshark scheint ja sooo ein mächtiges Werkzeug zu sein, daß ich total überfordert bin.

Ich habe folgendes Problem:

Habe eine Ebarsenc WiFi Mini Kamera die sich per APP oder einem speziellen Windows Programm anschauen lässt.

Ich möchte diese aber auch in meiner Videoüberwachung MotionEye mit einbinden, dafür brauche ich aber die Stream-Url.

Der Hersteller konnte/wollte mir nix dazu sagen und verweist nur auf seine App.

Nun war meine Idee mittels Wireshark die IP der Kamera 192.168.2.115 zu überwachen und evt. damit den Stream Namen herausfinden zu können.

Irendwie bekomme ich das aber nicht hin.

Kann mir jemand erklären, wie ich eine IP Adresse damit überwachen kann?

Kamera läuft und ist in meinem Netzwerk auch mit statischer IP eingerichtet.

Re: Wireshark - wer kennt sich aus?

Verfasst: 03.04.2025 08:04

von cas

Hallo Wolfram,

Wireshark verarbeitet "Packet Capture" Dateien (pcap). Diese kann Wireshark selbst aufnehmen, oder die PCAP-Datei lässt sich mit einem anderen Programm erstellen, z.b. "tcpdump" und dann in Wireshark anschauen.

Aufzeichnen kann man beim Sender (der Kamera), beim Empfänger (der App) oder auf dem Weg dazwischen.

Wenn die App auf einem Android-Handy läuft, welches "gerootet" ist (also auf dem Du Super-User-Rechte hast und eine Kommandozeile öffnen kannst), dann kannst Du dort (auf dem Linux, denn Android ist ja ein Linux-System) das Programm "tcpdump" installieren und versuchen dort die Kommunikation in eine PCAP-Datei mitzuschneiden.

Wenn die Kamera (läuft vielleicht auch mit einem Linux) einen Zugang zu der Kommandozeile hat, dann geht es dort.

Ansonsten auf einem Router auf dem Weg, z.B. ein WLAN-Router mit OpenWRT (auch ein Linux).

ABER: Wenn der Hersteller der Kamera es "korrekt" gemacht hat, dann ist die Kommunikation zwischen Kamera und App (oder wahrscheinlich Kamera - Cloud - App) per TLS (HTTPS) verschlüsselt. Dann "sieht" man im Wireshark nur verschlüsselte Pakete, das hilft nicht weiter.

Dann kann es sein das der Hersteller das Zertifikats-Pinning nicht korrekt implementiert hat, man sich also als "Men-in-the-Middle" Proxy (MitM) dazwischenmogeln kann, indem man die Pakete abfängt und selbst mit einem Proxy-Programm (und eigenem Zertifikat) behauptet die App oder die Cloud zu sein. Da man aber nicht das "echte" Zertifikat der App oder der Cloud hat, muss man darauf hoffen das die Entwickler zu faul waren die Zertifikate richtig zu prüfen (ist oft leider so).

Das ganze ist aber nicht trivial, das ist schon "erweiterte Netzwerk-Forensik".

Wenn MitM nicht funktioniert, dann bleibt nur das reverse-engineering (De-Kompilieren) von Firmware der Kamera oder der App. Das ist dann schon echt aufwändig, dann würde ich eher die Kamera wegtun und eine nehmen, die offene Schnittstellen anbietet.

Re: Wireshark - wer kennt sich aus?

Verfasst: 03.04.2025 13:06

von mega-hz

cas hat geschrieben: ↑03.04.2025 08:04

Hallo Wolfram,

Wireshark verarbeitet "Packet Capture" Dateien (pcap). Diese kann Wireshark selbst aufnehmen, oder die PCAP-Datei lässt sich mit einem anderen Programm erstellen, z.b. "tcpdump" und dann in Wireshark anschauen.

Aufzeichnen kann man beim Sender (der Kamera), beim Empfänger (der App) oder auf dem Weg dazwischen.

Wenn die App auf einem Android-Handy läuft, welches "gerootet" ist (also auf dem Du Super-User-Rechte hast und eine Kommandozeile öffnen kannst), dann kannst Du dort (auf dem Linux, denn Android ist ja ein Linux-System) das Programm "tcpdump" installieren und versuchen dort die Kommunikation in eine PCAP-Datei mitzuschneiden.

Wenn die Kamera (läuft vielleicht auch mit einem Linux) einen Zugang zu der Kommandozeile hat, dann geht es dort.

Ansonsten auf einem Router auf dem Weg, z.B. ein WLAN-Router mit OpenWRT (auch ein Linux).

ABER: Wenn der Hersteller der Kamera es "korrekt" gemacht hat, dann ist die Kommunikation zwischen Kamera und App (oder wahrscheinlich Kamera - Cloud - App) per TLS (HTTPS) verschlüsselt. Dann "sieht" man im Wireshark nur verschlüsselte Pakete, das hilft nicht weiter.

Dann kann es sein das der Hersteller das Zertifikats-Pinning nicht korrekt implementiert hat, man sich also als "Men-in-the-Middle" Proxy (MitM) dazwischenmogeln kann, indem man die Pakete abfängt und selbst mit einem Proxy-Programm (und eigenem Zertifikat) behauptet die App oder die Cloud zu sein. Da man aber nicht das "echte" Zertifikat der App oder der Cloud hat, muss man darauf hoffen das die Entwickler zu faul waren die Zertifikate richtig zu prüfen (ist oft leider so).

Das ganze ist aber nicht trivial, das ist schon "erweiterte Netzwerk-Forensik".

Wenn MitM nicht funktioniert, dann bleibt nur das reverse-engineering (De-Kompilieren) von Firmware der Kamera oder der App. Das ist dann schon echt aufwändig, dann würde ich eher die Kamera wegtun und eine nehmen, die offene Schnittstellen anbietet.

Also ein geroootetes Handy habe ich nicht.

Die App würde die Cloud-Benutzung zwar erlauben, hab ich aber nicht angewählt.

Es gibt aber auch eine Windows Software die mit der Kamera läuft.

Mein alter Linksys Router wo OpenWrt drauf lief, hat sich Ende letzten Jahres leider in Rauch aufgelöst.

Das mit der PCAP Datei verstehe ich nicht ganz. Was macht die genau?

Ich dachte, man könnte mit WS direkt eine IP überwachen, die Frage ist nur, welche Menüeinträge ich dafür genau benutzen/anklicken müsste.

Inzwischen bin ich dabei, mir alle Dateien des Windows-Programmes mit nem Hex-Editor anzuschauen in der Hoffnung, daß da irgendwo die URL drinstehtt...

Sind aber etliche Dateien....

Re: Wireshark - wer kennt sich aus?

Verfasst: 03.04.2025 13:40

von cas

mega-hz hat geschrieben: ↑03.04.2025 13:06

Also ein geroootetes Handy habe ich nicht.

Die App würde die Cloud-Benutzung zwar erlauben, hab ich aber nicht angewählt.

Es gibt aber auch eine Windows Software die mit der Kamera läuft.

Mein alter Linksys Router wo OpenWrt drauf lief, hat sich Ende letzten Jahres leider in Rauch aufgelöst.

Das mit der PCAP Datei verstehe ich nicht ganz. Was macht die genau?

Ich dachte, man könnte mit WS direkt eine IP überwachen, die Frage ist nur, welche Menüeinträge ich dafür genau benutzen/anklicken müsste.

Inzwischen bin ich dabei, mir alle Dateien des Windows-Programmes mit nem Hex-Editor anzuschauen in der Hoffnung, daß da irgendwo die URL drinstehtt...

Sind aber etliche Dateien....

PCAP-Dateien beinhalten eine aufgezeichnete Netzwerkkommunikation. Die benutzt man wenn man Netzwerk-Kommunikation auf einem Gerät (z.B. Router) mitschneiden möchte, auf dem WS nicht direkt läuft.

Du kannst WS auf dem Windows-Rechner direkt laufen lassen, und dann die Kommunikation zwischen Kamera und Windows-Anwendung mitschneiden.

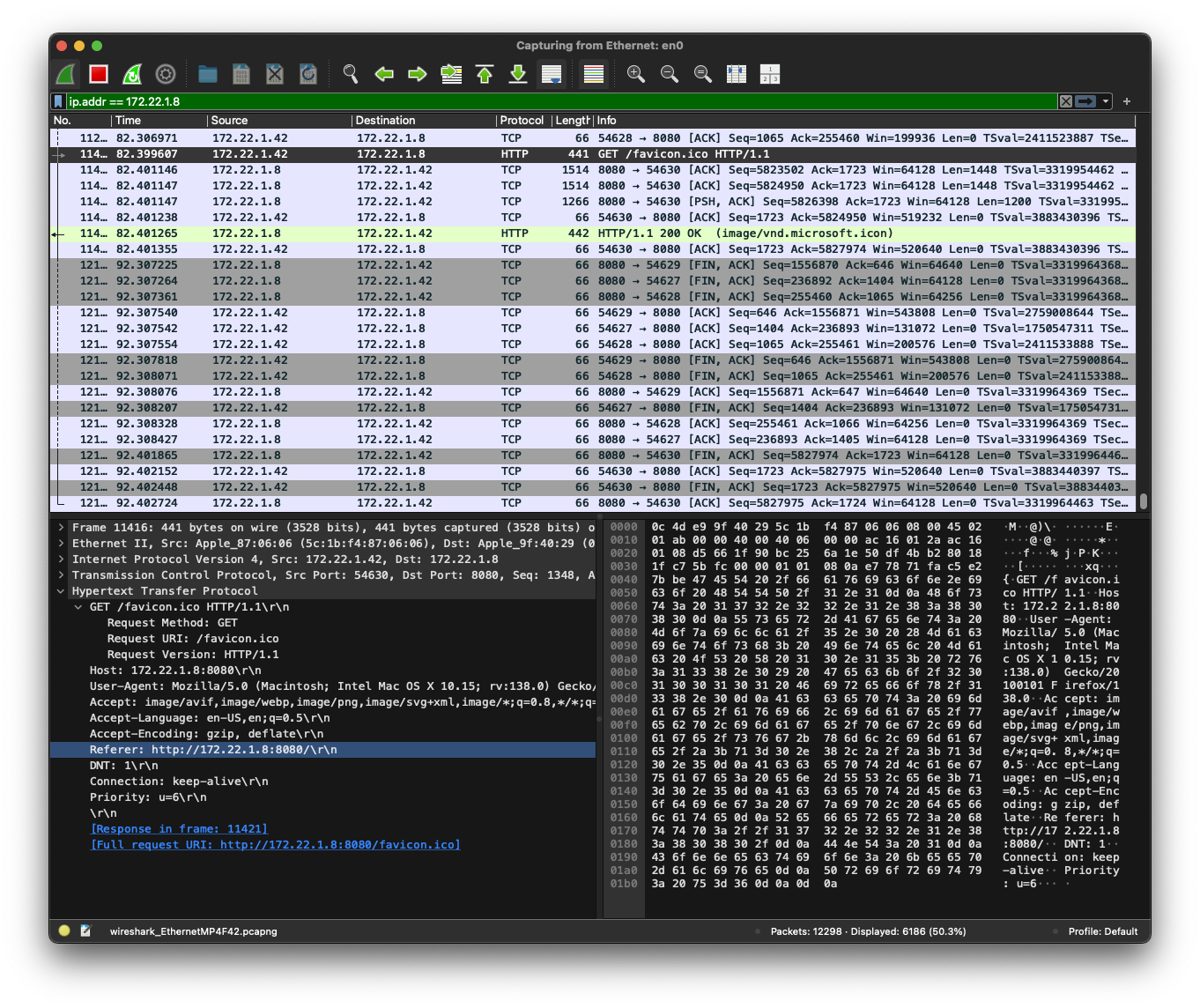

Im Filter-Feld gibst Du "ip.addr == <ip-adresse-der-Kamera>" ein, dann siehst Du alle Kommunikation zwischen dem Windows-Rechner und der Kamera (siehe Bild):

- wireshark.png (587.72 KiB) 2156 mal betrachtet

Wenn die Kommunikation unverschlüsselt ist (wie in meinem Beispiel), dann siehst Du im WS die URL.

Re: Wireshark - wer kennt sich aus?

Verfasst: 03.04.2025 13:40

von HiassofT

Am einfachsten ist es wohl, wenn Du Wireshark und die Packet Capture Software (unter Windows ist das wohl Npcap) auf dem gleichen Rechner installierst wie die Windows Software Deiner Kamera.

Dann kannst Du Dich mit Wireshark auf das LAN Interface Deines Windows Rechners hängen und die Kommunikation zur Kamera mitschneiden.

Das Hauptproblem beim Network Sniffing ist, dass die Packet Capture Software an einem Punkt laufen muss, wo die Pakete "vorbeikommen".

Am LAN Interface Deines PCs "siehst" Du zB die Kommunikation zwischen Smartphone App und WLAN Kamera erst gar nicht, der Router/Switch an dem Dein PC hängt leitet nur die Pakete zum PC die auch für ihn bestimmt sind.

Ich nehme hier meistens OpenWrt mit lokal installiertem tcpdump zur Traffic Analyse (das kann man auch in Wireshark einbinden), da die Pakete "durch den Router" laufen kann man sie dort zuverlässig abgreifen.

Eine weitere Möglichkeit an die Pakete zu kommen ist die "Port Mirroring" Funktion welche die meisten managed Switches haben. Damit spiegelt der Switch alle Pakete eines (oder mehrerer Switch-Ports) auf einen zusätzlichen Switch-Port und dort kann man dann (ggf mit einem zusätzlichen USB-Ethernet-Adapter am PC) den Traffic mitschneiden - vorausgesetzt der Traffic läuft über den Switch (ggf einfach einen separaten Access-Point für's Smartphone dranhängen).

so long,

Hias

Re: Wireshark - wer kennt sich aus?

Verfasst: 03.04.2025 19:22

von 24sumo

Wireshark ist mächtig, aber setzt schon ziemlich tief im OSI Modell an (Layer <=4). Die Nadel im Heuhaufen zu finden und die richtige Datenfilterung ist meist das Problem.

Der Prozess Explorer aus den Sysinternals hilft auch oft die Netzwerkkommunikation am Windows Rechner "zu sehen".

https://learn.microsoft.com/de-de/sysin ... s-explorer

Ressourcen Monitor oder netstat ist wohl direkt verfügbar und könnte auch helfen.

Gruß Bernhard

Re: Wireshark - wer kennt sich aus?

Verfasst: 04.04.2025 01:44

von mega-hz

komisch, wenn ich WS einfach so laufen lasse, sehe ich tonnenweise "Bewegungen" im LAN,

gebe ich aber ip.addr == 192.168.2.115 ein, kommt absoolut nix obwohl die Kamera an ist, die IP stimmt und auch die Windows Software auf meinem PC läuft.

Ich mach erstmal mit dem HEX-Editor weiter...